認証情報窃取84%増、初期侵入30%は正規アカウント経由 IBMサイバー攻撃調査

掲載日:

日本IBMは6月3日、サイバー攻撃や攻撃パターン分析の調査レポート「IBM X-Force脅威インテリジェンス・インデックス2025」の日本語版を発表し、調査内容の説明会を開催した。それによると、2024年は認証情報の窃取が大規模に拡大したことが分かった。

説明会で窪田豪史・コンサルティング事業本部 Cybersecurity Services X-Forceインシデント・レスポンス日本責任者は、2025年の脅威のトレンドについて、「攻撃者がユーザーの認証情報を大規模に収集・販売」「ランサムウェアのインシデントが減少し、攻撃者が静かに認証情報を盗難する見えにくい手法を選択」「重要インフラの脆弱(ぜいじゃく)性を攻撃ターゲットに設定」「AIに対する脅威の高まり」の4点を挙げた。

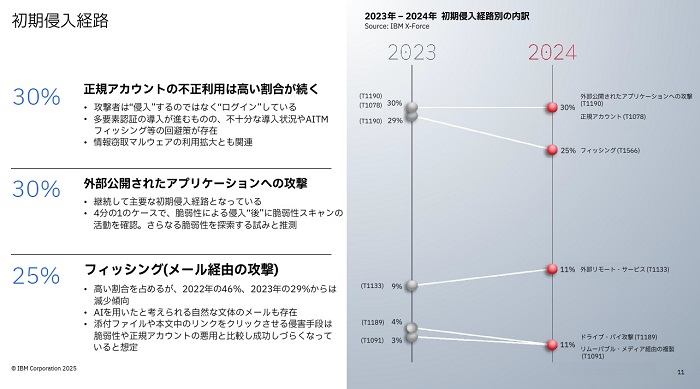

「攻撃者がユーザーの認証情報を大規模に収集・販売」は、X-Forceが2024年に対応したインシデントでは、初期侵入経路の30%が正規のアカウント情報を利用して侵入を試みていたという。

「攻撃者の見えにくい手法を選択」は、国際的なランサムウェアグループの摘発などが要因となっているという。「重要インフラの脆弱性を攻撃ターゲットに設定」では、24年にX-Forceが対応した重要インフラ業のインシデントで、26%が脆弱性を悪用し侵入したものだった。

ダークウェブで脆弱性の情報が取引される実態も一因となっている。「AIに対する脅威の高まり」については、AI自体への攻撃はまだ具体化していないものの、企業でのAI導入が増加傾向にあり、攻撃者の関心を高めており、今後は注意が必要としている。

個別の状況では、認証情報で、情報窃取型マルウェアであるインフォスティーラー(情報窃取型マルウェア)が昨年比で84%増加していると指摘。ダークウェブで販売される認証情報では、インフォスティーラー由来の情報が12%増加しているという。

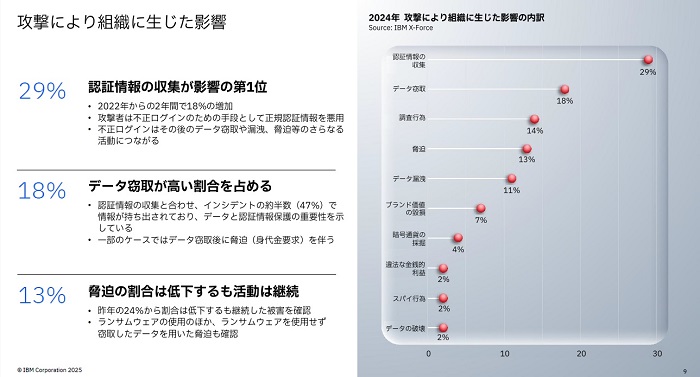

ダークウェブで入手できる「AITM(AiTM攻撃)」というフィッシング攻撃では多要素認証の回避が可能とも説明した。インシデント全体の約29%で認証情報の窃取が行われており、盗まれた認証情報が別の攻撃に再利用されるケースも多いことから、今後も認証情報の悪用が続くとみている。

ランサムウェアの減少では、ユーロポール(欧州刑事警察機構)のランサムグループ摘発と複数のボットネットインフラ解体の実行や「EDR(エンドポイントでの検知と対応)」、EDRの拡張版「XDR(拡張型検知と対応)」などのセキュリティーサービスなどの導入が進み、攻撃者が組織内で長期間の活動が難しくなっていることが背景にあると分析している。

重要インフラの脆弱性をターゲットにした攻撃では、24年にX-Forceが対応したインシデントの半数が重要インフラ事業者で、40%のマルウェアが利用されていた。そのうち、30%はランサムウェアだったという。一方で、重要インフラ事業者の25%以上で脆弱性が悪用されていた。

AIに対する脅威については「昨年のレポートで単一のAIテクノロジーが市場シェアの50%に近づくか、市場が3つのテクノロジーに統合される場合、攻撃者がこれらの技術を狙う投資を加速させると予測していたが、現時点でAIはまだ、その段階には達していない」と、窪田X-Forceインシデント・レスポンス日本責任者は説明した。

一方で、AIの導入がビジネスで急速に進む中、生成AIを活用したプロジェクトで「セキュリティーが確保されているプロジェクトは全体の24%未満にとどまっている」(窪田X-Forceインシデント・レスポンス日本責任者)と指摘。今後、生成AIを安全な活用では、セキュリティー確保が重要な課題になるとして「AIの設計段階からセキュリティーを組み込み、開発から運用までを保護し、生成AIに対する脅威に対処していく必要がある」(同)と強調した。