【第29回日本医療情報学会】アライドテレシス、福井大病院と医療IT-BCP対策を紹介

掲載日:

日本医療情報学会は7月3日~5日、宮城県仙台市の仙台国際センターで「第29回日本医療情報学会春季学術大会」を開催した。会場には医療機器メーカーやITベンダーなどが出展し、シンポジウム、セミナーも行われた。アライドテレシスは、「医療機関のIT-BCP(事業継続計画)」をテーマに医療機関のネットワークセキュリティー対策セミナーを実施。具体的な対策とソリューションを紹介したほか、福井大学医学部附属病院(福井大学病院)がIT-BCPの取り組みを披露した。

医療機関に求められるIT-BCPの背景と課題

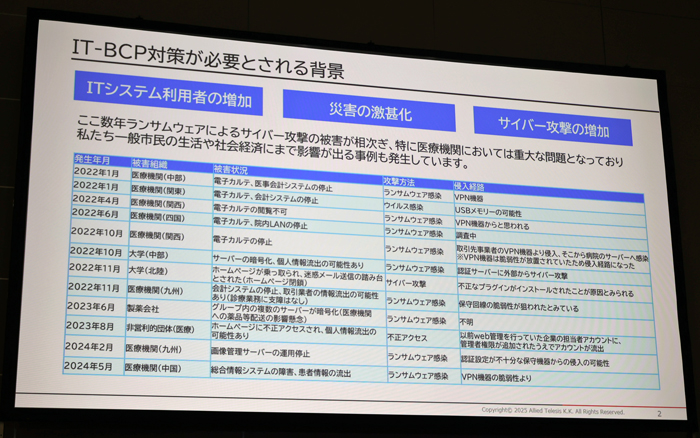

セミナー冒頭では「医療機関のネットワークに求められるBCP対策」と題し、アライドテレシス マーケティング本部の福田香奈絵氏が講演した。福田氏は、「医療機関のITシステムは業務の根幹を支えている」と述べる一方、ITシステム利用者の増加や災害の激甚化、サイバー攻撃の増加からシステム障害が診療停止を引き起こす事例が後を絶たないと指摘した。

特にサイバー攻撃の被害が深刻化しており、中でも医療機関に対するランサムウエア(身代金要求型ウイルス)の被害が増加していると話した。福田氏は、こうした背景から、「厚生労働省や総務省、NISC(内閣サイバーセキュリティセンター)のガイドラインに沿ったIT-BCP対策が喫緊の課題になっている」と強調した。

アライドテレシスが示すネットワーク対策の3本柱

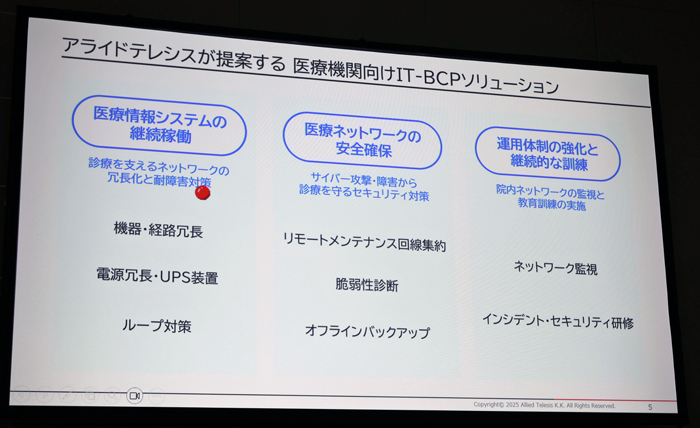

福田氏は、こうした点を踏まえ、医療現場のIT-BCP対策で3つのポイントを自社のソリューションを交えながら解説した。1つ目は「医療情報システムの継続稼働」で「機器・経路の冗長」「電源冗長化・UPS(無停電電源装置)」「ループ対策」を項目に挙げた。

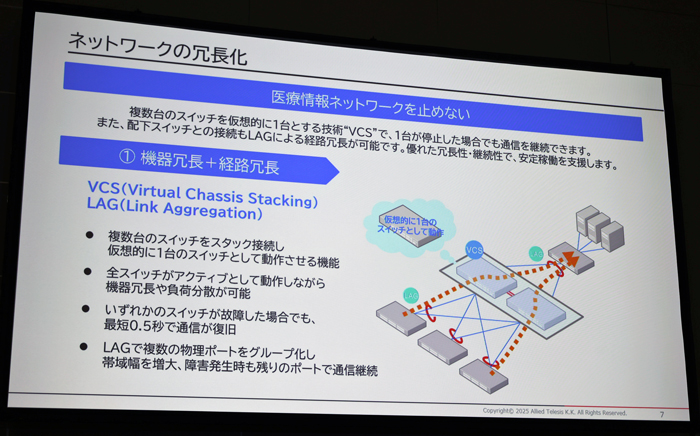

「機器・経路の冗長」は、対策として、ネットワークの冗長化で同社が提供する2台以上のスイッチを仮想的に1台のスイッチとして動作させることで機器の故障や経路障害時でも通信を途切れさせないソリューション「VCS(バーチャル・シャーシ・スタック)」などを紹介した。

「電源冗長・UPS」では、電源冗長対応製品やUPSの導入が必要と述べた。「ループ対策」は、ネットワーク内でデータが無限に転送され帯域を埋め尽くし、全体がダウンする障害の「ループ」を自動検知し、問題箇所を即座に遮断できる製品を活用することで、未然に防止できると説明した。

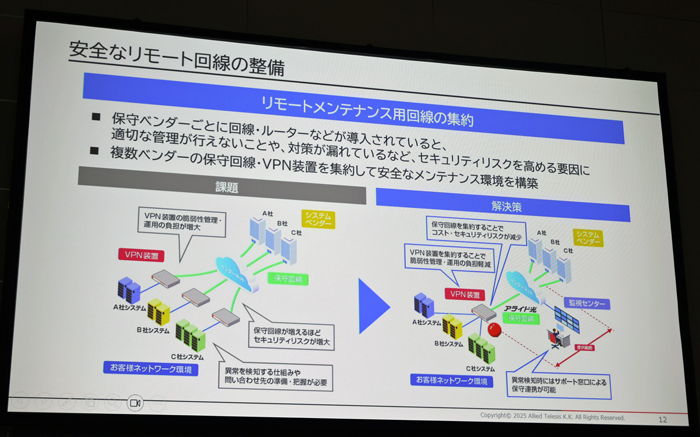

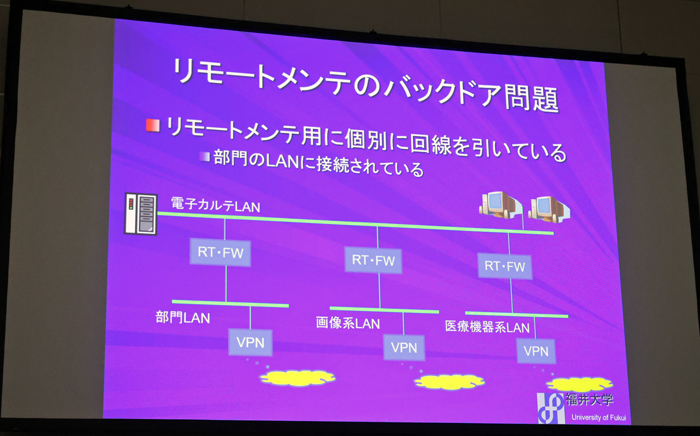

2つ目は「医療ネットワークの安全確保」で、ランサムウェアは保守ベンダーのリモート回線からの侵入が多いことからリモート回線を整備しネットワークを統合すること、VPN(仮想私設網)を常に最新状態に更新すること、重要データのオフラインバックアップすることを対策で示した。リモートメンテナンスを通じて侵入するランサムウェアのリスクにも言及。医療機関で複数の保守ベンダーが各自で回線を引き、VPNや外部接続を通じてシステムにアクセスしている環境がセキュリティーホールとなり得ると指摘した。

福田氏は、「リモート回線の整備」の対策として「リモートメンテナンス用回線を集約することが大切」と話した。福田氏によると、リモートメンテナンスでは医療機関で複数の保守ベンダーが各自で回線を引き、VPNや外部接続を通じてシステムにアクセスしている環境はセキュリティーホールになり得るという。

そこで、「複数のベンダーが個別に外部と接続するのではなく、安全なVPN(仮想私設網)基盤に接続を集約することで、通信の管理と監視を一元化し、リスクの可視化と制御できるようにすることが不可欠」と話した。

「VPNの更新」では、日々更新される脅威に対し、装置の定期的なファームウエア更新に加え、「ネットワーク全体に対する脆弱(ぜいじゃく)性診断を実施し、機器ごとの通信状態やセキュリティーリスクを常にモニタリングして、診断結果に基づいた対応を進めるべき」と述べた。

「オフラインバックアップ」については、対策で、従来のテープ運用に加え、同社のソリューション「AT-Offline Manager(エーティーオフラインマネージャー)」を説明した。「AT-Offline Manager」は、バックアップ作業時だけ一時的にネットワークと接続し、それ以外は完全にオフラインにする仕組みで、マルウェア感染やランサムウェアによるバックアップ破壊を防ぐという。

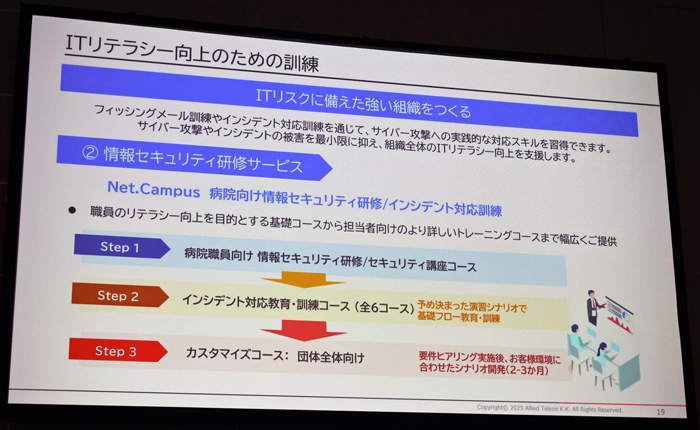

3つ目は「運用管理体制の強化と継続的な訓練」で、「ネットワーク監視」と「インシデント・セキュリティー教育研修」を挙げた。「ネットワーク監視」では、「院内で接続されている機器と、接続状況を確認することがセキュリティーリスクの把握とトラブル回避で重要」と、福田氏は話した。

対策として、同社の統合管理ツール「Vista Manager EX(ビスタマネージャーイーエックス)」を紹介。「Vista Manager EX」は、医療情報ガイドラインで求められる構成管理や資産管理に対応。有線・無線のネットワーク機器や院内の機器情報を一元管理し、ネットワーク構成や機器の状態をマップ上に表示し、ネットワークの稼働状況を可視化する。加えて、異常発生時に遠隔からの対応や切り分けも可能なネットワーク運用監視サービス「Net.Monitor(ネットドットモニター)」も提示した。

「教育研修」では、診療・管理体制加算で求められるセキュリティー研修を支援するために、同社が役員向けから情報担当者向けまで、複数のレベルに応じた研修サービスを提供していることを述べた。福田氏は、最後に技術面だけでなく、組織全体でセキュリティーに取り組む必要性を訴えて講演を締めくくった。

福井大学病院が実践するIT-BCP

続いて、山下芳範・福井大学医学部附属病院 医療情報部副部長・准教授が登壇。「医療機関でのIT-BCP策定と対策とは」と題し、医療機関の実例として、福井大病院のIT-BCP対策の取り組みを発表した。

山下副部長・准教授はまず「病院も例外なくサイバー攻撃の標的となっているが、ITシステムがインターネットに接続していることをリスクと捉えるのではなく、その環境で安全に運用する意識と体制が重要」と述べた。

その上で「『(インターネットに)接続していなければ安全』という考えは、もはや通用しない。つながっているからこそ、セキュリティー意識が高まる。何か異常があった時に連絡が来るし報告が上がる。この体制を作ることが必須」と強調した。

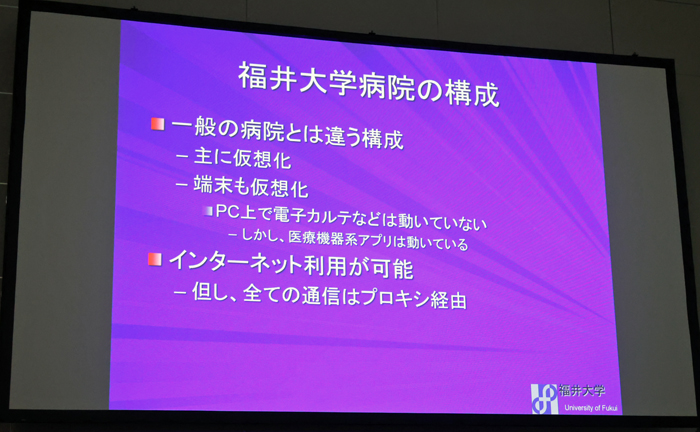

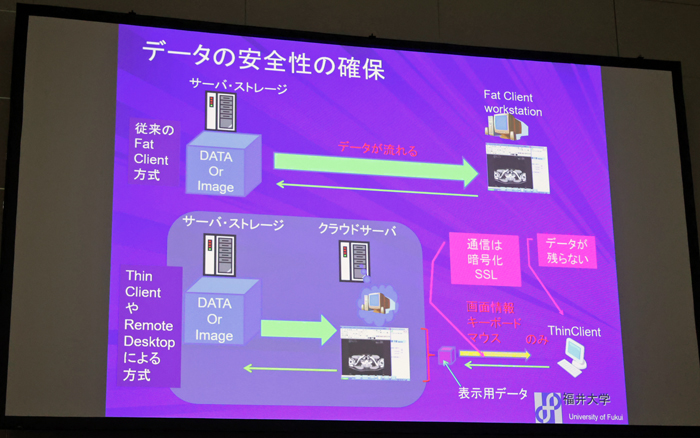

山下副部長・准教授は、これを踏まえ、福井大学病院の医療情報システムを紹介。同院は20年前からシステムの仮想化を行っており、その経験を基に、現在は電子カルテや画像管理などをクラウドで運用する。

システムは「画面だけが見えていて、データはすべてクラウド上にある」(山下副部長・准教授)という設計で、職員が自宅などからアクセスした場合でも、端末にデータが一切残らない仕様のため「端末が攻撃されても奪われる情報が存在しない」(同)という。山下副部長・准教授は、説明を通じて「インターネットに接続していることをリスクと捉えるのではなく、その環境でいかに安全に運用するかが肝心だ」と力を込めた。

一方で、「厚生労働省が中小医療機関にクラウド導入を推進しているが、クラウドを利用する場合にはブランドやネームバリューで選ばず、本当に安全性を確保できるかで判断すべき」とアドバイスした。

院内のリスク管理と教育体制整備の重要性

セキュリティーの技術的対策だけではなく、人に起因するリスクも言及。「医療機関ではベンダーのリモート保守や研究機器の持ち込みが日常的に発生しており、こうした機器がサイバーリスクの入り口になる可能性も否定できない。最近では、特にランサムウェアの侵入経路の多くがリモートメンテナンス経由になっている」と話し、ベンダーや研究者の機器管理の必要性を強調した。

実際、福井大学病院ではオンサイト保守で持ち込み端末から院内のPCにウイルスが拡散したり、標的型攻撃でID、パスワードが漏えいしたり、ランサムウェアの被害を受けた経験があるという。山下副部長・准教授は「特に医療機器は一部の通信が停止するだけで機能が止まり、診療に直接的な影響を及ぼす。VPN接続も脆弱性を狙われる可能性が高いため、今後は一層の見直しが必要だ」と自戒を込めて語った。

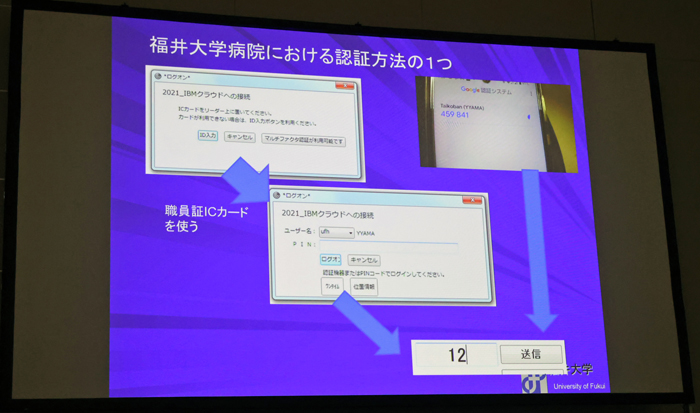

山下副部長・准教授は、厚生労働省が2027年度から義務付ける多要素認証の導入にも触れ、福井大学病院が導入した「ICカード」「PINコード」「ワンタイムパスワード」を使った三要素認証を例に挙げ、「高価な生体認証を導入しなくても、安全で現実的な多要素認証の構成は実現できる」と話した。

BCP対策は「災害対応」も含めた設計を

また「『BCP対策』はサイバー攻撃の防御に限定するのではなく、『災害対応の一環』として捉えるべきだ」と話し、「地震や停電といった災害を想定した対策も必須で医療を止めない体制の一環として、セキュリティーと一体で設計すべきで(災害が)起こることを前提に体制を作る必要がある」と備えの必要性を訴えた。

山下副部長・准教授は「厚生労働省の2024年のガイドライン改訂で、これまで推奨事項だった項目の多くが『義務』に変わった。脆弱性対策、ログの取得、非常時対応、リカバリー手順書などが明文化され、『できていなければ指摘される』時代になった」と説明。

一方で、ガイドライン改訂後は医療機器ベンダーに対し「SDS(サービス事業者の医療情報セキュリティ開示書)」や「SSDS(システム提供事業者の医療情報セキュリティ開示書)」などの提出が求められるケースが増えているという。しかし、現場では「必要な情報をもらえない」「提供フォーマットがバラバラ」といった課題があると指摘。「情報がないと対応できない。現場とメーカーが一緒に取り組む仕組みが必要」と山下副部長・准教授は話した。

その上で「100%を目指す必要はない。大切なのは、できていないことを“気づき”、改善の意思を持つことだ」と力説した。

例えば、福井大学病院では、院内のネットワークや医療機器の一覧リストを作成することで、現場の意識が大きく変わったという。山下副部長・准教授は「Windows(ウィンドウズ)サーバーで管理されているリストから簡単に一覧を作成できる」と話しリスト作成を通じて「各部署に対して『何を使っているか、どれほど重要か』を明確にさせて、リスク評価を自分たちの言葉で考えてもらうことで部署のセキュリティー意識が高まった」と述べた。

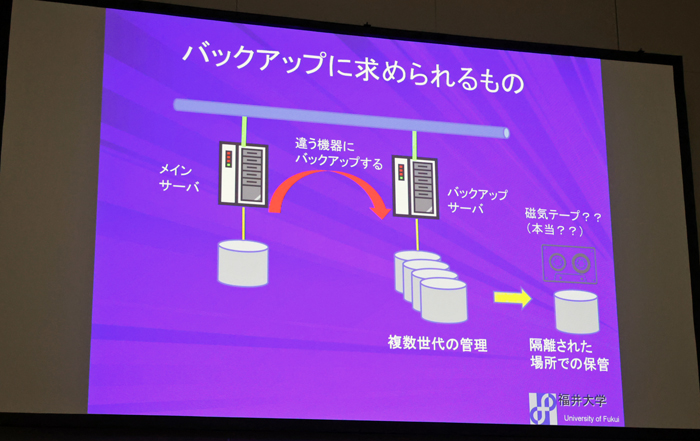

BCPで重要なデータのバックアップでは「『データを保存している』ことと、『非常時に復元できる』」ことはまったく異なる」(同)といい、テープバックアップの非効率性や復元時間の長さを指摘し、クラウドやサブスクリプション型サービスの活用を提案。「コストや手間に見合った方法で、戻せる仕組みを構築すべき」と話した。

加えて「多くの医療機器は旧式の無線規格やソフトウエアを使用しており、そこがセキュリティーホールとなる可能性がある。最新機器だから安全とは限らない。現場レベルのセキュリティー対応が必要」と述べた。

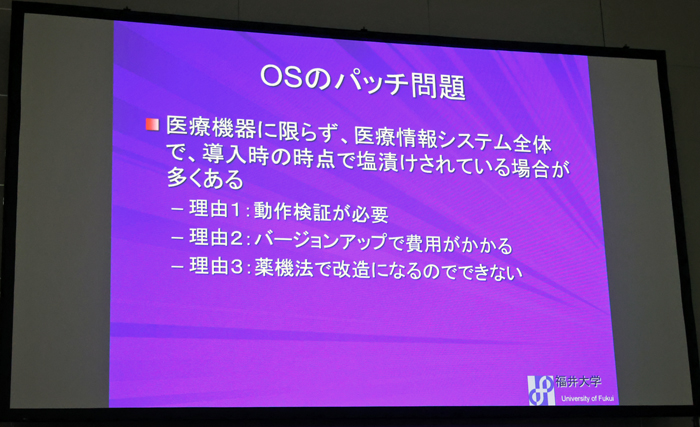

一例として、Windows(ウィンドウズ)のアップデートを挙げ、「OS(基本ソフト)のパッチが医療機器だけでなく医療情報システムでもなかなかできてない。これが課題となっている。われわれはソフトウエアの脆弱性を確認できる『CVE(共通脆弱性識別子)』や、『CVSS(共通脆弱性評価システム)』で情報を収集して脆弱性レベルを確認してもらうことで意識づけている」と話した。

山下副部長・准教授は、講演の最後に「現場を巻き込むことが最も重要」と強調した。各部署で自らの機器やリスクに気づき、改善の必要性を理解することが、体制の継続性とセキュリティー意識の底上げにつながると話した。そして「100%の完璧な対策は不可能。だからこそ、まずは現場と連携し、今できることから始めることが何より大事だ」と締めくくった。